「またパスワードを忘れた…」

「このパスワード、他のサイトでも使ってたかな?」

インターネットを使う上で、誰もが一度はこんな悩みを抱えたことがあるのではないでしょうか。私たちは日々、数えきれないほどのウェブサービスを利用し、そのたびにIDとパスワードの管理に頭を悩ませています。時には「パスワードが漏洩した可能性があります」という不穏な通知に、心臓がひやりとすることもあるでしょう。

しかし、そんなパスワードに縛られる時代が、今まさに終わろうとしています。

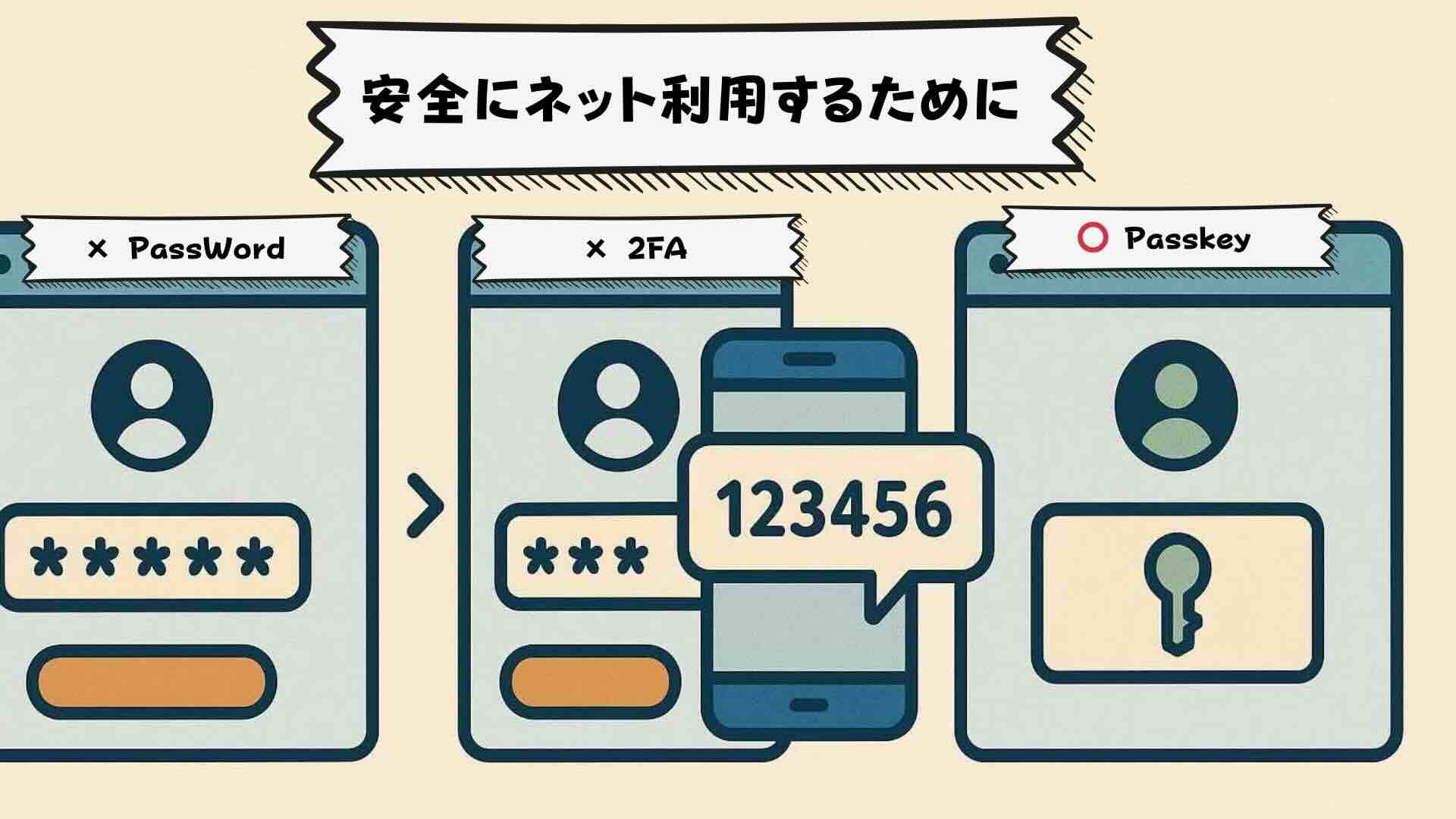

私たちがウェブサイトにログインする方法は、ここ数十年で最も大きな変革の時を迎えているのです。それは、私たちが「知っていること」(パスワード)に頼る認証から、私たちが「持っているもの」(スマートフォン)や「私たち自身であること」(指紋や顔)を組み合わせた、より安全で簡単な方法への移行です。

この記事では、オンライン認証がたどってきた道のりを、3つのステップで紐解いていきます。

まず、おなじみでありながら多くの問題を抱える「パスワード」。

次に、セキュリティを一段階引き上げたものの、少し面倒な「二段階認証」。

そして最後に、これからのスタンダードとなる、シンプルで究極に安全な「パスキー」です。

この記事を読み終える頃には、あなたはこの大きな変化の流れを理解できるだけでなく、面倒で危険なパスワード生活に別れを告げ、より安全で快適なデジタルライフを送るための、具体的で簡単な第一歩を踏み出せるようになっているはずです!

なお、パスキーについては、こちらの記事もどうぞ。

第0章:この記事の音声解説!

Notebook LMで自動生成した、この記事の音声解説を公開します。なお、この解説音声はAIによる自動生成なので、思わずつっこみたくなる誤読がちょいちょいありますが、編集できませんので、ご容赦ください。

本記事を読むだけでなく、この音声解説を聞くことで、記事のテーマ「安全にネットサービスを利用するための、パスワード→二段階認証→パスキーという変化の理解」が深まると思います!

- 安全にネットサービスを利用するためのパスキーって何?…についての音声解説

第1章:なぜ危険? 私たちの「パスワード」が抱える根本的な問題

長年、私たちのデジタル世界の扉を開ける「鍵」として使われてきたパスワード。しかし、その仕組みには、現代のインターネット社会において致命的ともいえる根本的な欠陥が存在します。

覚えやすさと安全性のジレンマ

パスワードが抱える最大の問題は、「覚えやすいパスワード」は「危険なパスワード」であり、「安全なパスワード」は「覚えにくいパスワード」であるという、根本的な矛盾にあります。

セキュリティの専門家は、安全なパスワードの条件として「長く、大文字・小文字・数字・記号を組み合わせた、推測困難な文字列」で、かつ「サービスごとに固有のもの」を推奨します。しかし、人間がそのような複雑な文字列を、利用するサービス(平均で一人あたり14以上とも言われます)の数だけ覚えておくのは、現実的に不可能です。

このため、多くのユーザーは無意識のうちに、セキュリティを犠牲にして覚えやすさを優先してしまいます。これが、攻撃者につけ入る隙を与えてしまうのです。

パスワード利用における「二つの大罪」

このジレンマの結果、ユーザーはセキュリティ上、非常に危険な二つの行動に陥りがちです。

1. シンプルなパスワードの設定

自分の誕生日やペットの名前、「password」「123456」といった安易な文字列は、まさに「ドアに鍵をかけない」のと同じくらい危険な行為です。攻撃者は「ブルートフォース攻撃(総当たり攻撃)」や「辞書攻撃」と呼ばれる手法を使います。これは、よく使われる単語や数字の組み合わせをプログラムで自動的に、かつ高速で試し続ける攻撃です。シンプルなパスワードは、こうした攻撃の前にあっけなく破られてしまいます。

2. 同じパスワードの使い回し

複数のサービスで同じパスワードを使い回すこと。これこそが、一般のインターネットユーザーが直面する最大のリスクです。前述の通り、何十ものユニークで複雑なパスワードを管理するのは非現実的なため、多くの人がこの「使い回し」に頼らざるを得ない状況にあります。

攻撃者が狙う「クレデンシャルスタッフィング」というドミノ倒し

パスワードの使い回しは、なぜそれほど危険なのでしょうか。それは、「クレデンシャルスタッフィング」と呼ばれる攻撃手法の格好の標的となるからです。この攻撃は、まるでドミノ倒しのように被害を拡大させます。

- 最初のドミノが倒れる:

- 攻撃者は、まずセキュリティの甘い、比較的小さなウェブサイト(例えば、何年も前に登録した古い掲示板やオンラインゲームなど)をハッキングします。

- IDとパスワードのリストを奪う:

- そこから、登録されていたユーザーのメールアドレスとパスワードのリストを大量に盗み出します。これらのリストは、ダークウェブと呼ばれるインターネットの闇市場で売買されることもあります。

- 他のサイトで試す:

- 次に攻撃者は、盗んだIDとパスワードの組み合わせを使い、AmazonやGoogle、銀行などの価値の高いサイトで、プログラムを使って片っ端からログインを試みます。これが「クレデンシャル(認証情報)をスタッフィング(詰め込む)」という名前の由来です。

- ドミノが次々に倒れる:

- 多くの人がパスワードを使い回しているため、セキュリティの甘いサイトから漏れたパスワードが、あなたの重要なアカウントの扉をも開けてしまうのです。

この攻撃の恐ろしい点は、たとえあなたが金融機関のサイトでどれだけ強固なパスワードを設定していても、他のどこか一箇所で同じパスワードを使い回していただけで、すべてが無意味になってしまうことです。

攻撃ではなく「騙し」:フィッシング詐欺の脅威

パスワードの問題は、技術的な突破だけではありません。ユーザー自身を騙してパスワードを盗み出す「フィッシング詐欺」も深刻な脅威です。

これは、銀行や宅配業者、有名企業などを装った偽のメールやSMSを送りつけ、本物そっくりの偽サイトに誘導する手口です。ユーザーがそのサイトを本物だと信じてIDとパスワードを入力すると、その情報は直接攻撃者の手に渡ってしまいます 1。この手口の前では、どんなに複雑なパスワードも無力です。

結局のところ、パスワードというシステムは、そのセキュリティの大部分を「ユーザーの記憶力と注意力」という、非常に不確実なものに依存しています。現代のデジタル社会において、この負担はあまりにも大きく、システムそのものが限界に達しているのです。

問題は「悪いユーザー」がいることではなく、「悪いシステム」であること。この認識こそが、次の認証方式への移行を促す原動力となりました。

第2章:セキュリティ強化の「つなぎ役」- 二段階認証の功績と限界

パスワードだけでは危険だ、という認識が広まる中で、その弱点を補うために登場したのが「二段階認証(2FA)」や「多要素認証(MFA)」です。これは、パスワードの問題を解決するための、最初の本格的な試みでした。

盗まれたパスワードを無力化する仕組み

二段階認証の基本的な考え方は、ログインに必要な「要素」を複数組み合わせることで、セキュリティを飛躍的に高めるというものです。認証の要素は、大きく3つに分類されます。

- 知識情報 (Something you know): 本人だけが知っている情報。パスワードやPINコード、秘密の質問などがこれにあたります。

- 所持情報 (Something you have): 本人だけが持っているモノ。スマートフォンやセキュリティキー、ICカードなどが該当します。

- 生体情報 (Something you are): 本人固有の身体的特徴。指紋や顔、虹彩などです。

二段階認証は、この中から異なる種類の2つの要素を組み合わせて認証を行います。例えば、「パスワード(知識情報)」に加えて、「スマートフォンに届く確認コード(所持情報)」を要求する、といった具合です。この仕組みにより、たとえ攻撃者があなたのパスワードを盗んだとしても、あなたのスマートフォンを持っていなければログインできないため、不正アクセスを効果的に防ぐことができるのです。

実際に使われる主な二段階認証の方法には、以下のようなものがあります。

- SMS認証コード:

- 携帯電話のSMSに6桁の数字などが送られてくる最も手軽な方法。

- 認証アプリ:

- 「Google Authenticator」などの専用アプリが、30秒ごとなどに新しいコードを生成する方法。

- プッシュ通知:

- スマートフォンに「ログインしようとしていますか?」という通知が届き、「はい」をタップするだけで認証が完了する方法。

なぜ二段階認証は「最終回答」ではなかったのか

二段階認証はセキュリティを劇的に向上させましたが、決して完璧な解決策ではありませんでした。いくつかの重要な限界と不便さが存在したのです。

- ユーザーの手間とストレス:

- ログインのたびに追加のステップが必要になるため、単純に面倒です。この「ひと手間」がユーザーにとってストレスとなり、二段階認証の設定をためらったり、途中で利用をやめてしまったりする原因にもなります。

- SMS認証の脆弱性:

- 手軽さから広く使われているSMS認証ですが、セキュリティ上の弱点が指摘されています。SMSが電波状況によって届かなかったり、遅延したりすることがあるだけでなく、より深刻なのは「SIMスワップ詐欺」という攻撃です。これは、攻撃者が携帯電話会社を騙して、被害者の電話番号を自分のSIMカードに紐づけさせ、認証コードを横取りする手口です。

- 巧妙なフィッシングには対抗できない:

- 二段階認証も、高度なフィッシング詐欺の前では無力化されることがあります。攻撃者は、パスワード入力欄だけでなく、二段階認証コードの入力欄まで用意した偽サイトを作成します。ユーザーが騙されて両方を入力してしまうと、攻撃者はその情報を使って即座に本人になりすまし、正規サイトにログインできてしまいます。

- デバイスへの依存:

- 「スマホをなくしたらどうする?」問題: 「所持情報」に頼るということは、そのデバイスを紛失したり、故障したりすると、自分自身がアカウントにログインできなくなるリスクを伴います。バックアップコードを控えておくなどの対策はありますが、多くのユーザーにとっては大きな不安要素であり、復旧も簡単ではありません。

二段階認証は、パスワードという欠陥のあるシステムの上に、セキュリティを強化するための「当て布」をしたようなものでした。それは、パスワードが盗まれても不正利用されにくくするという「症状」を緩和するには非常に効果的でしたが、パスワードという「盗まれる可能性のある秘密情報がサーバー上に存在する」という「病気の根源」を治療するものではありませんでした。

この、二段階認証がもたらした「セキュリティは向上したが、利便性は低下し、新たなリスクも生まれた」という経験こそが、技術者たちに「パスワードを補強するのではなく、パスワードそのものをなくさなければならない」と確信させました。

そして、セキュリティと利便性をかつてないレベルで両立させる、次世代の認証技術「パスキー」への道を切り開いたのです。

第3章:未来のログイン、「パスキー」の正体とは?

パスワードの欠点を補う二段階認証も、完全な解決策ではありませんでした。そこで登場したのが、認証のあり方を根本から変える新技術、「パスキー」です。

これは単なる新しいパスワードではなく、パスワードという概念そのものを過去のものにする、画期的な仕組みです。

パスワードを「置き換える」という発想の転換

パスキーの最大の特徴は、パスワードを「補強」するのではなく、完全に「置き換える」点にあります。この技術は、「FIDO(ファイド)」と呼ばれるオンライン認証の国際標準規格に基づいており、Google、Apple、Microsoftといった巨大IT企業が協力して推進しています。

パスキーを使えば、私たちはもう、新しいサービスごとに複雑なパスワードを考えたり、それを必死で覚えたり、入力したりする必要が一切なくなります。ログインは、まるでスマートフォンのロックを解除するのと同じくらい、簡単で直感的な操作になるのです。

パスキーの仕組み:「南京錠」と「秘密の鍵」の物語

パスキーの安全性と利便性を支えているのは、「公開鍵暗号方式」という技術です。専門用語に聞こえますが、その仕組みは「南京錠と、それに合うたった一つの秘密の鍵」という例えで理解できます。

- アカウント登録時(鍵のペアを作る):

- あなたが新しいウェブサイトでパスキーを作成すると、あなたのデバイス(スマートフォンやPC)が、そのサイト専用の鍵のペアを自動的に生成します。一つは「公開鍵」(誰でも使える南京錠)、もう一つは「秘密鍵」(その南京錠を開けられる、世界で一つの鍵)です。

- 南京錠を預ける:

- 生成された公開鍵(南京錠)は、ウェブサイトのサーバーに送られ、保管されます。これは誰に見られても問題ありません。南京錠だけあっても、中身を守ることはできても、開けることはできないからです。

- 秘密の鍵は絶対に渡さない:

- ここが最も重要なポイントです。対となる秘密鍵は、あなたのデバイスの中にある「セキュアエンクレーブ」や「TPM」といった、非常に安全な専用領域に保管され、決してデバイスの外に出ることはありません。つまり、ウェブサイト側はあなたの「秘密の鍵」を決して知ることがないのです。サーバーに盗まれるべきパスワードが存在しない、ということです。

- ログイン時(鍵の照合):

- あなたがログインしようとすると、ウェブサイトは「チャレンジ」と呼ばれる、その時限りのランダムなデータをあなたのデバイスに送ります。あなたのデバイスは、保管している秘密鍵を使ってそのデータに電子的な「署名」をし、サイトに送り返します。ウェブサイトは、預かっていた公開鍵(南京錠)を使って、その署名が本物かどうかを検証します。見事に一致すれば、本人であると認証され、ログインが完了します。このとき、デバイス内で秘密鍵を使うためのロック解除として、あなたの指紋認証や顔認証、PINコード入力が求められます。

パスキーがもたらす「三つの革命」

この仕組みにより、パスキーは従来の認証方式が抱えていた問題を根本的に解決します。

- フィッシング詐欺が不可能になる:

- 秘密鍵は、登録したウェブサイトの正規のドメイン(アドレス)と固く結びついています。もしあなたが偽のフィッシングサイトにアクセスしても、ブラウザが「アドレスが違う」と判断し、秘密鍵の使用を拒否します。そのため、ユーザーが騙されて認証情報を渡してしまうということが、原理的に起こりえません。

- 情報漏洩でパスワードが盗まれない:

- ウェブサイトのサーバーには、あなたの公開鍵(南京錠)しか保管されていません。万が一そのサイトがハッキングされ、データが流出しても、攻撃者が手にするのは南京錠だけです。秘密の鍵はあなたの手元にあるため、アカウントが乗っ取られる心配はありません。これは、パスワードシステムが抱えていた最大のリスクを根絶するものです。

- 究極のセキュリティと利便性の両立:

- パスキーは、人間が到底覚えられないほど長く複雑な鍵を自動で生成します。そしてログインは、指紋や顔をかざすだけ。これまでトレードオフの関係にあった「安全性」と「利便性」を、かつてない高いレベルで両立させることに成功したのです。

最大のブレークスルー:「同期されるパスキー」

実は、FIDOの初期の仕組みには「デバイスを紛失したら、そこに保存された秘密鍵も失われ、ログインできなくなる」という大きな課題がありました。しかし、現在私たちが「パスキー」と呼ぶものは、この問題を解決しています。

パスキーは、あなたのGoogleアカウントやAppleのiCloudキーチェーンを通じて、安全にクラウドにバックアップされ、あなたが所有する複数のデバイス間で同期されるのです。

これにより、iPhoneで作成したパスキーは、あなたのMacやiPadでも即座に利用可能になります。もしスマートフォンを紛失しても、新しいデバイスで自分のアカウントにログインすれば、パスキーは安全に復元されます。この「同期」機能こそが、パスキーを一部の技術好きのためのものから、誰もが使える便利なツールへと進化させた、決定的なイノベーションでした。

このパスキーの普及は、単なる技術の進化以上の意味を持っています。長年、市場で激しく争ってきたApple、Google、Microsoftというライバル企業が、「パスワード問題」という共通の敵を倒すために協力した、稀有な事例なのです。

彼らはFIDOアライアンスという団体を通じて、プラットフォームの垣根を越えて機能する、相互運用可能な標準規格を策定しました。

この巨大企業間の協力体制があったからこそ、私たちは今日、デバイスを変えてもシームレスに使える、真に便利なパスキーの恩恵を受けられるのです。

これは、インターネット全体のインフラをより良くするための、歴史的な協業と言えるでしょう。

第4章:【実践ガイド】Googleアカウントでパスキーを設定・活用してみよう

理論はもう十分。ここからは、実際にあなたのデジタルライフを安全で快適にするための、具体的な一歩を踏み出してみましょう。

数あるサービスの中でも、まずはGoogleアカウントでパスキーを設定することをおすすめします。

Googleはこの技術の主要な推進者であり、設定プロセスが非常に簡単で、かつメールや各種サービスへの入り口となる最重要アカウントの一つだからです。

ステップ・バイ・ステップ:最初のGoogleパスキーを作成する

設定は驚くほど簡単で、2分もかかりません。

スマートフォン(iPhone/Android)での設定方法

- スマートフォンのブラウザ(SafariやChromeなど)で、Googleのパスキー設定ページにアクセスします。短縮URL

g.co/passkeysを入力するのが最も簡単です。または、Googleアカウントの管理画面から「セキュリティ」→「パスキー」と進んでも構いません。 - 「パスキーを作成する」という青いボタンをタップし、次の画面で「続行」をタップします。

- スマートフォンの画面ロック解除が求められます。普段使っている指紋認証、顔認証、またはPINコードで認証してください。

- 「ログインにパスキーを使用できるようになりました」と表示されれば完了です。本当にこれだけです。

パソコン(Windows/Mac)での設定方法

- パソコンのブラウザで、スマートフォンと同じく

g.co/passkeysにアクセスします。 - 「パスキーを作成する」をクリックします。

- パソコンに搭載されている認証機能(Windows Helloの顔/指紋認証や、MacのTouch IDなど)で本人確認を求められます。もしパソコンに生体認証機能がない場合は、画面にQRコードが表示され、近くにあるスマートフォンで認証するよう案内されます。

これが新しいログイン体験

パスキー設定後、Googleへのログインは劇的に変わります。

ログイン画面でメールアドレスを入力すると、パスワード入力欄は表示されず、代わりにデバイスが自動的に指紋や顔による認証を求めてきます。認証が成功すれば、即座にログイン完了です。Googleアカウントの設定で「可能な場合はパスワードをスキップする」が自動的にオンになり、このパスキー優先のログインが標準になります。

外出先のPCでも安全にログイン

パスキーの真価が発揮されるのが、普段使わないパソコン(例えば、図書館やネットカフェのPC)でログインする場面です。

- ログインしたいPCのブラウザでGoogleのログイン画面を開き、メールアドレスを入力します。

- パスワード入力の代わりに「別の方法を試す」をクリックし、「パスキーを使用」を選択します。画面にQRコードが表示されます。

- 手元のスマートフォンのカメラで、そのQRコードをスキャンします。

- スマートフォン側でログインを承認するか尋ねられるので、指紋や顔で認証します。

- すると、公共のPCにパスワードを一切入力することなく、安全にログインが完了します。

広がるパスキーの世界:Googleだけじゃない

一度パスキーの使い方を覚えれば、そのスキルは他の多くのサービスでも活用できます。パスキーはもはや一部の先進的なサービスだけのものではなく、私たちが日常的に使う多くのプラットフォームで採用が進んでいます。この流れは、パスキーがこれからのデジタルの「当たり前」になることを示しています。

以下の表は、パスキーに対応している主要なサービスの一部です。これだけの有名サービスが対応しているのを見ると、今この技術を学んでおく価値が十分にあることがお分かりいただけるでしょう。

| カテゴリ | サービス名 |

| プラットフォーム | Google, Apple, Microsoft, NTTドコモ (dアカウント), Yahoo! JAPAN, KDDI (auID) |

| EC & マーケットプレイス | Amazon, メルカリ (Mercari), PayPal |

| SNS & コミュニティ | TikTok, X (旧Twitter), はてな (Hatena), pixiv, LINE |

| ツール & サービス | GitHub, 1Password, マネーフォワード (Money Forward), アドビ (Adobe) |

| エンターテインメント | 任天堂 (Nintendo), PlayStation Network (ソニー) |

| 金融 | 三菱UFJ銀行, 住信SBIネット銀行, Mastercard |

作成したパスキーは、Googleアカウントのセキュリティ設定画面でいつでも確認・削除が可能です。これにより、どのデバイスにパスキーが登録されているかを自分で管理できるため、安心です。

まとめ:パスワードのない、安全で快適なインターネットの世界へ

私たちは、オンライン認証の歴史的な転換点を旅してきました。ユーザーに多大な負担を強いる、根本的に欠陥のある「パスワード」の時代。その問題を補うために登場したものの、利便性や新たなリスクという課題を抱えた「二段階認証」という橋。そしてついに、その橋を渡り終えた先に見えてきた、エレガントな解決策「パスキー」。

パスキーが画期的なのは、テクノロジーの世界では極めて稀な、「セキュリティを飛躍的に向上させながら、同時に利便性も劇的に改善する」という二つの命題を両立させた点にあります。もう、安全のために面倒を我慢したり、便利さのために危険に目をつぶったりする必要はありません。

さあ、今日からあなたも新しい一歩を踏み出してみませんか。まずはこの記事で紹介した手順で、あなたのGoogleアカウントにパスキーを設定してみてください。かかる時間はわずか2分。それだけで、あなたの最も重要なデジタル資産の一つが、フィッシング詐欺などの脅威からほぼ完璧に守られるようになります。

パスワードの再設定メールにうんざりすることも、サービスからの情報漏洩のニュースに肝を冷やすことも、もうありません。どんなサービスにも、スマートフォンにちらりと視線を送るだけでログインできる。そんな未来は、もうすぐそこまで来ています。パスキーを導入することで、あなたはその安全で快適な未来の、いち早い実践者となるのです。

参照情報

- パスワードの使いまわしはなぜ危険?対策の重要性を知ろう – Trend Micro News

https://news.trendmicro.com/ja-jp/article-password-resuse/ - 【最新版】あなたのパスワードは大丈夫?使ってはいけないパスワードTOP50 – TeamPassword

https://teampassword.com/ja/blog/worst-passwords-ja - 2段階認証とは?仕組みや必要・メリット・注意点などをカンタンに …

https://smslink.nexway.co.jp/column/33 - “ありがち”なパスワードのセキュリティリスクとその対策 | サイバーセキュリティ情報局 – ESET

https://eset-info.canon-its.jp/malware_info/special/detail/230412.html - パスワードが漏洩・流出するリスクとは?原因や対処法を詳しく解説

https://www.gmo.jp/security/security-all/information-security/blog/password-leakage/ - パスワードの使いまわしはなぜ危険?理由と根本的な対策を解説 – LANSCOPE

https://www.lanscope.jp/blogs/cloud_security_pfs_blog/20240122_18337/ - あなたの重要なパスワードはなぜ盗まれるか?そしてどうすればいいのかを考える。

https://www.idnetworks.co.jp/why-pwd-stolen/ - パスワード認証の限界とパスワードレス認証の未来:セキュリティと利便性の両立 – Infront Security

https://infrontsecurity.net/blogs/column/passwordless01 - 二段階認証と二要素認証、そしてパスワードレス認証へ | 飛天ジャパン

https://ftsafe.co.jp/blog/two-step-authentication/ - 多要素認証とは?二段階認証との違いやメリット、活用場面を解説します

https://biz.kddi.com/content/column/smartwork/what-is-mfa/ - 2段階認証とは?簡単にやり方・重要性・種類などを解説 – LANSCOPE

https://www.lanscope.jp/blogs/cloud_security_pfs_blog/20231109_16332/ - みんなパスキーに期待しすぎている。MIXI伊東氏に聞く「認証のゴール地点」の考え方 – レバテック

https://levtech.jp/media/article/interview/detail_632/ - パスキー(パスキー認証器) – FIDO Alliance

https://fidoalliance.org/passkeys/?lang=ja - パスキーってなに?パスワードの代わりになる最新の技術を解説

https://www.trustbind.jp/column/passkeys-20240314.html - パスキーとは FIDO認証との違い、3つのメリットと課題 – WOR(L)D ワード – 大和総研

https://www.dir.co.jp/world/entry/passkey - パスキー – FIDO Alliance

https://fidoalliance.org/passkeys-2/?lang=ja - Passkey(パスキー)とは | 用語集 – CloudGate UNO

https://www.cloudgate.jp/glossary/passkey - うさぎでもわかるパスキー認証 – パスワード時代の終焉へ – Zenn

https://zenn.dev/taku_sid/articles/20250503_passkey_auth - パスキーとは?認証方法や利用メリット、注意すべきポイントについて解説 – オプテージ

https://optage.co.jp/business/contents/article/20230816.html - パスキーとは? Android スマホでの設定方法やパスワードとの違いを解説

https://www.android.com/intl/ja_jp/articles/420/ - 海外&日本のパスキー導入事例39社まとめ|セキュリティ強化とUX …

https://corp.capy.me/blog/passkey/2025/02/%E6%B5%B7%E5%A4%96%EF%BC%86%E6%97%A5%E6%9C%AC%E3%81%AE%E3%83%91%E3%82%B9%E3%82%AD%E3%83%BC%E5%B0%8E%E5%85%A5%E4%BA%8B%E4%BE%8B38%E7%A4%BE%E3%81%BE%E3%81%A8%E3%82%81%EF%BD%9C%E3%82%BB%E3%82%AD%E3%83%A5/ - パスワードの代わりにパスキーでログインする – Google アカウント …

https://support.google.com/accounts/answer/13548313?hl=ja - Google アカウントのパスキーの作成

https://www.google.com/intl/ja/account/about/passkeys/ - 【2025年最新】Gmail パスキー設定方法|簡単3ステップで完了 – note

https://note.com/noble_guppy6313/n/n54840cfabd43 - パスワードなしの未来へ!Googleアカウントのパスキー設定を徹底解説〜簡単・安全なログインの第一歩〜|かやぼ – note

https://note.com/legit_plover6223/n/naea2a6e77d87 - パスキーはパスワード代わり?どうすれば使えるのか | サイバーセキュリティ情報局 – ESET

https://eset-info.canon-its.jp/malware_info/special/detail/240213.html - Chrome でパスキーを管理する – パソコン

https://support.google.com/chrome/answer/13168025?hl=ja&co=GENIE.Platform%3DDesktop - パスキーに対応しているサイトを調べる – succi0303 blog

https://blog.succi0303.com/entry/2023/11/27/223849 - iOS・Androidも対応「パスキー」とはなにか? パスワード時代の …

https://www.watch.impress.co.jp/docs/topic/1457233.html

コメント